Cuidado! Avisan de un fallo grave para Chrome y Edge

¡

Vulnerabilidad problema seguridad

Google y Microsoft tienen sus propios ingenieros que están constantemente analizando sus programas en busca de vulnerabilidades que puedan suponer un peligro para los usuarios. Además, gracias a los programas de recompensas Bug Bounty, cualquier usuario, hacker o investigador que quiera puede reportar fallos a cambio de recompensas monetarias que varían en función de la gravedad. Pero aun así, siempre hay usuarios que deciden ir por su cuenta y, en lugar de reportar un fallo y guardarlo en privado deciden hacerlo público, poniendo en peligro a los usuarios y dejando en evidencia a las compañías. Y esto es lo que acaba de pasar con Chrome y Edge.

De nuevo, otro fallo en el motor JavaScript V8 de Chromium

Hace apenas unas horas, un conocido investigador de seguridad, Rajvardhan Agarwal, acaba de publicar un fallo de seguridad de día cero (es decir, fallo que aún no ha sido corregido), junto con una prueba de concepto, que funciona en las últimas versiones de los dos navegadores web más usados: Google Chrome y Microsoft Edge.

Este fallo de seguridad se encuentra en V8, el motor de renderizado JavaScript de Chromium y permite ejecutar código en el sistema vulnerable a través de él. Dado que el motor V8 forma parte de Chromium, todos los navegadores basados en este motor están afectados por esta vulnerabilidad.

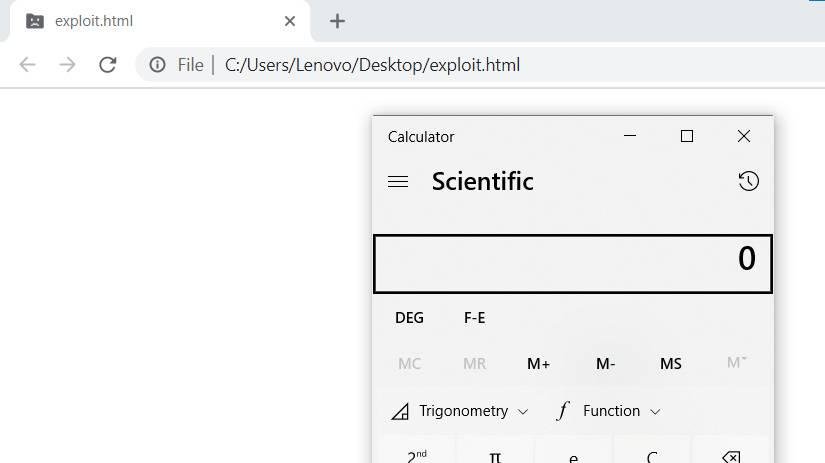

Cuando se carga la prueba de concepto, mediante un archivo HTML sencillo, y se carga el archivo JavaScript correspondiente, el navegador es capaz de ejecutar programas (ya sea la calculadora de Windows, o cualquier malware que se haya descargado al PC) sin que el usuario tenga que hacer nada.

Fallo 0day Chrome abril 2021

Por suerte, no todo son malas noticias. Actualmente, este fallo 0-day no puede escapar del modo sandbox de Chrome. Este modo, activado por defecto, lo que hace es aislar el proceso del navegador del resto del sistema de manera que, en caso de aparecer un fallo de este tipo, este no pueda acceder a los procesos o programas del sistema. Para que el PoC tenga éxito es necesario ejecutar el navegador con la flag «–no-sandbox», que desactiva dicho modo.

Como dato curioso, este es el mismo fallo (o un fallo muy similar) a uno descubierto y usado en el Pwn2Own 2021.

Cómo protegernos de la vulnerabilidad en Chrome y Edge

Como hemos explicado, por suerte, el fallo no puede salir del sandbox del navegador. Por lo tanto, si ejecutamos el navegador con este modo (algo que se hace por defecto) no tenemos por qué preocuparnos, ya que estaremos seguros. Por el contrario, si estamos ejecutando el navegador sin este modo, debemos empezar por activarlo para evitar que el exploit pueda salir del espacio seguro del navegador.

Google ya ha solucionado la vulnerabilidad en el motor V8 de Chrome, aunque esta actualización aún no ha sido llevada a los usuarios. Se espera que sea mañana, con el lanzamiento de Chrome 90, cuando se corrija esta vulnerabilidad. Mientras tanto, si tenemos el navegador con el modo sandbox activado, y navegamos con cuidado de no llegar a webs sospechosas que puedan ser peligrosas, no tenemos por qué preocuparnos.

Ver información original al respecto en Fuente>

https://www.softzone.es/noticias/seguridad/fallo-zero-day-chrome-edge-abril-2021/