Campaña de malware sin fichero utilizando Microsoft Build

Se ha detectado el uso de Microsoft Build Engine por parte de los desarrolladores de malware con el objetivo de generar y distribuir código malicioso como troyanos de acceso remoto (RAT) y shellcode para habilitar puertas traseras en los sistemas Windows infectados.

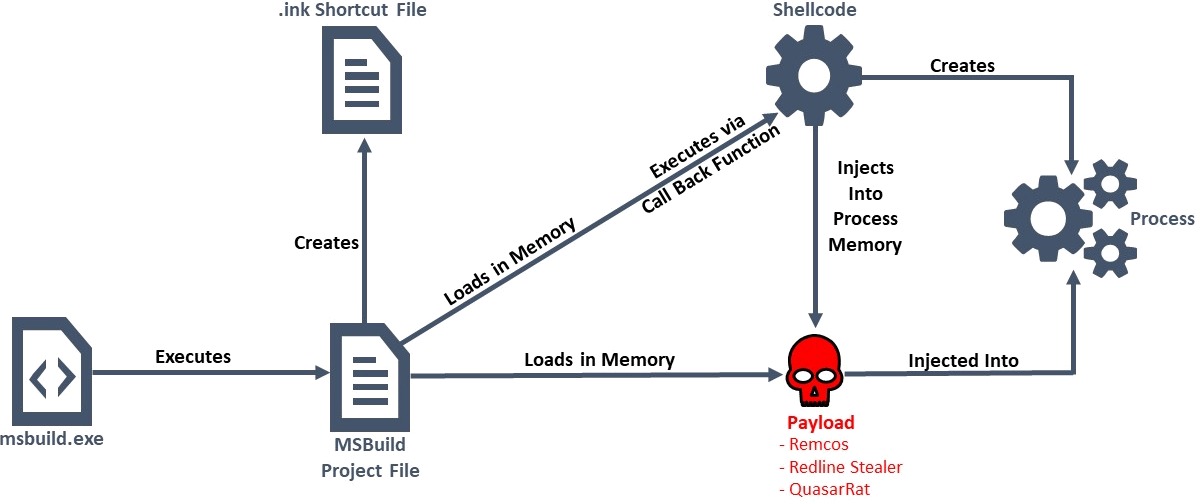

Cadena de infección. Fuente: http://www.anomali.com

Microsoft Build (MSBuild) es una herramienta de compilación de código abierto para .NET y Visual Studio desarrollada por Microsoft que permite compilar código fuente, empaquetar, probar e implementar aplicaciones.

Tara Gould y Gage Mele, investigadores de la firma de ciberseguridad Anomali, han descubierto una campaña de malware que hace uso de Microsoft Build Engine para generar y distribuir malware sin fichero (fileless malware), que es aquel que no requiere de ningún archivo en el sistema para realizar su actividad sino que utiliza elementos y funcionalidades del sistema operativo. El malware sin fichero suele utilizar una aplicación legítima para cargar el código malicioso embebido en ella en la memoria, desde donde se ejecuta sin afectar el sistema de archivos y sin dejar rastros de infección en el sistema.

Esta técnica tiene el objetivo de eludir sistemas de seguridad y dificultar la detección por parte de los programas antivirus. Se puede comprobar su éxito observando como la muestra ‘72214c84e2.proj’, cargada en VirusTotal el 18 de abril, permanece sin ser detectada por ningún motor antivirus mientras que una segunda muestra (‘vwnfmo.lnk’) únicamente es marcada como maliciosa por 3 de los motores.

Volviendo a la campaña, la mayoría de las muestras analizadas por el equipo de Anomali se corresponden con malware de tipo Remcos RAT (permite acceso completo al equipo, desde captura de pulsaciones de teclas y ejecución comandos arbitrarios hasta grabación de micrófonos y cámaras web), y en menor medida Quasar RAT (keylogger para robar contraseñas) y RedLine Stealer (recopila credenciales de navegadores, VPN y clientes de mensajería, contraseñas y wallets de criptomonedas).

Como resultados de sus análisis, los investigadores declaran que el uso de código legítimo para ocultar el malware de la tecnología antivirus resulta bastante eficaz y está experimentando un crecimiento exponencial. Según un estudio realizado por WatchGuard, se ha percibido un incremento del 888% de malware sin fichero entre los años 2019 y 2021.

Ver información original al respecto en Fuente>

https://unaaldia.hispasec.com/2021/05/campana-de-malware-sin-fichero-utilizando-microsoft-build.html