Guía de mitigación de Log4j publicada por el Departamento de Seguridad Nacional de Estados Unidos

La Agencia de Ciberseguridad e Infraestructura del Departamento de Seguridad Nacional de Estados Unidos (CISA) ha publicado unas recomendaciones sobre el plan de actuación frente a la ya extendida vulnerabilidad de Apache Log4j.

En primer lugar, los fabricantes deberían identificar, mitigar y actualizar los productos que utilicen Log4j a la última versión de la librería.

Por otro lado, todas las organizaciones deberían tomar las siguientes acciones inmediatamente:

Identificar todos los activos que sean accesibles a través de Internet que permitan la entrada de datos por parte del usuario y utilicen la librería Log4j en algún lugar de su infraestructura.

Identificar todos los activos que utilicen Log4j.

Actualizar o aislar los activos afectados. Una vez identificados, la organización deberá buscar indicadores de compromiso y patrones habituales de actividades de post-explotación. Se asumirá que el activo ha sido comprometido.

Monitorizar patrones de tráfico poco habitual. Por ejemplo, tráfico de salida relacionado con los protocolos JNDI, LDAP/RMI, DNS o DMZ.

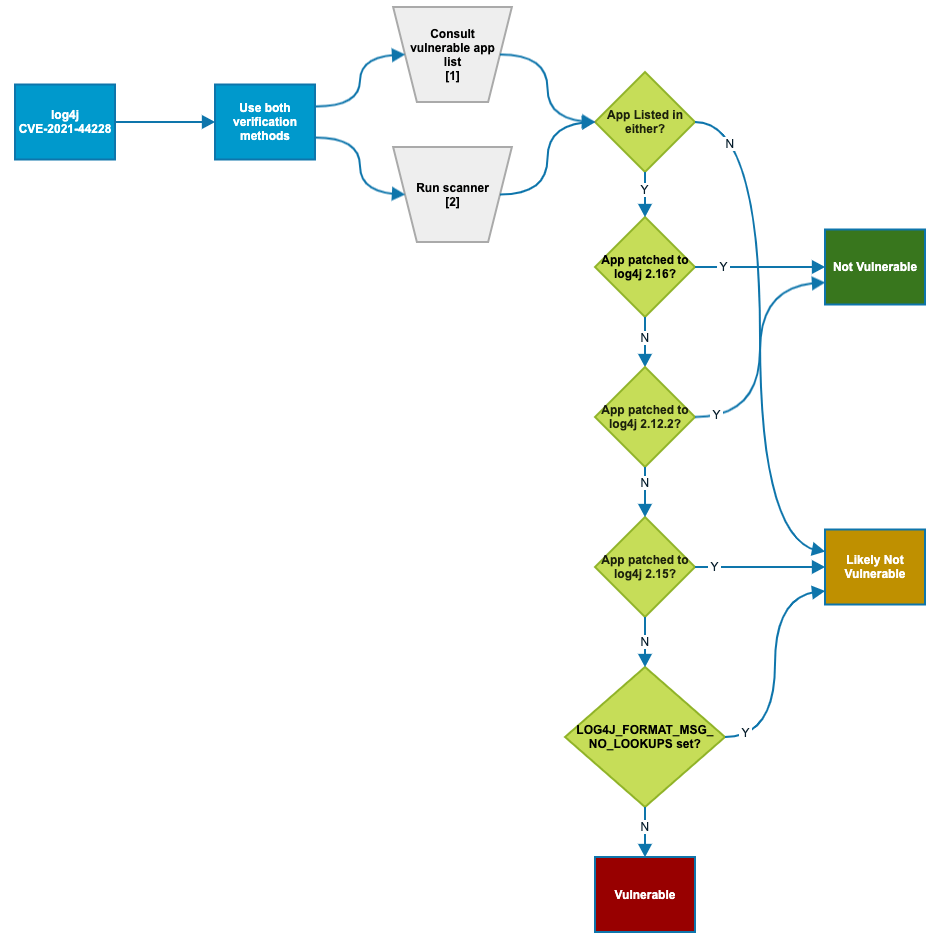

Flujo de actuación para identificar instalaciones vulnerables. Fuente https://www.cisa.gov

Una vez contenido el riesgo, los usuarios u organizaciones afectadas deberán actualizar la librería a la última versión disponible siempre que sea posible. En caso de que la actualización no sea posible, se recomiendan tomar las siguientes contramedidas:

Desactivar el software que utilice la librería. Lo que podría limitar la visibilidad de otros problemas operacionales, al ser ĺa librería encargada de tomar registros.

Bloquear las búsquedas JNDI. Es una opción efectiva, pero que puede requerir un trabajo de desarrollo y una pérdida de funcionalidad.

Desconectar temporalmente las infraestructuras afectadas. Esto reduciría la posibilidad de un ataque.

Crear una red aislada para separar las infraestructuras afectadas del resto de la red de la entidad.

Desplegar un WAF para proteger a las infraestructuras afectadas. Si bien no es una solución completa, puede ayudar a reducir el número de amenazas.

Aplicar micro-parches. Existen algunas soluciones que no forman parte de la actualización oficial pero que pueden ayudar a mitigar los riesgos para algunos casos concretos.

Para mantenerse actualizado, la CISA ha creado un repositorio de Github donde publicará las actualizaciones de este protocolo de actuación: https://github.com/cisagov/log4j-affected-db

ver información original al respecto en Fuente>

https://unaaldia.hispasec.com/2021/12/guia-de-mitigacion-de-log4j-publicada-por-el-departamento-de-seguridad-nacional-de-estados-unidos.html